Microsoft Entra Domain Services – Active Directory w chmurze bez serwera

Dla organizacji, które nie chcą utrzymywać lokalnych kontrolerów domeny, ale potrzebują funkcjonalności Active Directory - Microsoft Entra Domain Services (MEDS - dawniej Azure AD Domain Services) jest właściwym rozwiązaniem.

Czym jest usługa Microsoft Entra Domain Services?

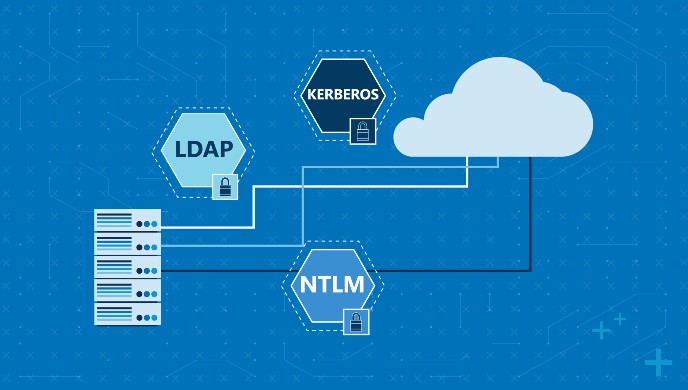

Microsoft Entra Domain Services to zarządzana usługa katalogowa w Azure, która oferuje funkcje znane z lokalnego Active Directory – takie jak:

- logowanie do domeny (domain join) maszyn wirtualnych,

- grupowe zasady (Group Policy),

- LDAP i Kerberos dla aplikacji,

- wsparcie dla starszych aplikacji, które nie są gotowe na nowoczesne uwierzytelnianie.

To wszystko bez potrzeby wdrażania i utrzymywania kontrolerów domeny w modelu IaaS.

Kiedy warto użyć MEDS?

MEDS sprawdza się idealnie w scenariuszach takich jak:

- migracja aplikacji do Azure, które wymagają integracji z AD

- środowiska hybrydowe, gdzie część infrastruktury działa lokalnie, a część w chmurze.

- wdrożenia usług takich jak Synology DSM, które wymagają integracji z AD, ale firma nie chce utrzymywać lokalnego kontrolera.

Jak działa MEDS?

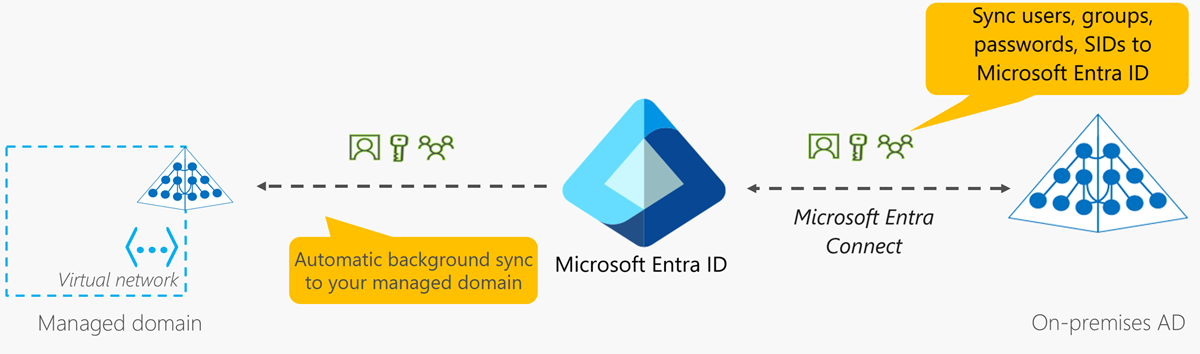

Po włączeniu usługi, Microsoft tworzy zarządzaną domenę w Azure, która synchronizuje użytkowników i grupy z Microsoft Entra ID (dawniej Azure AD). Użytkownicy mogą logować się do maszyn wirtualnych, korzystać z LDAP, a administratorzy mogą zarządzać zasadami grupowymi – wszystko w chmurze.

Architektura synchronizacji

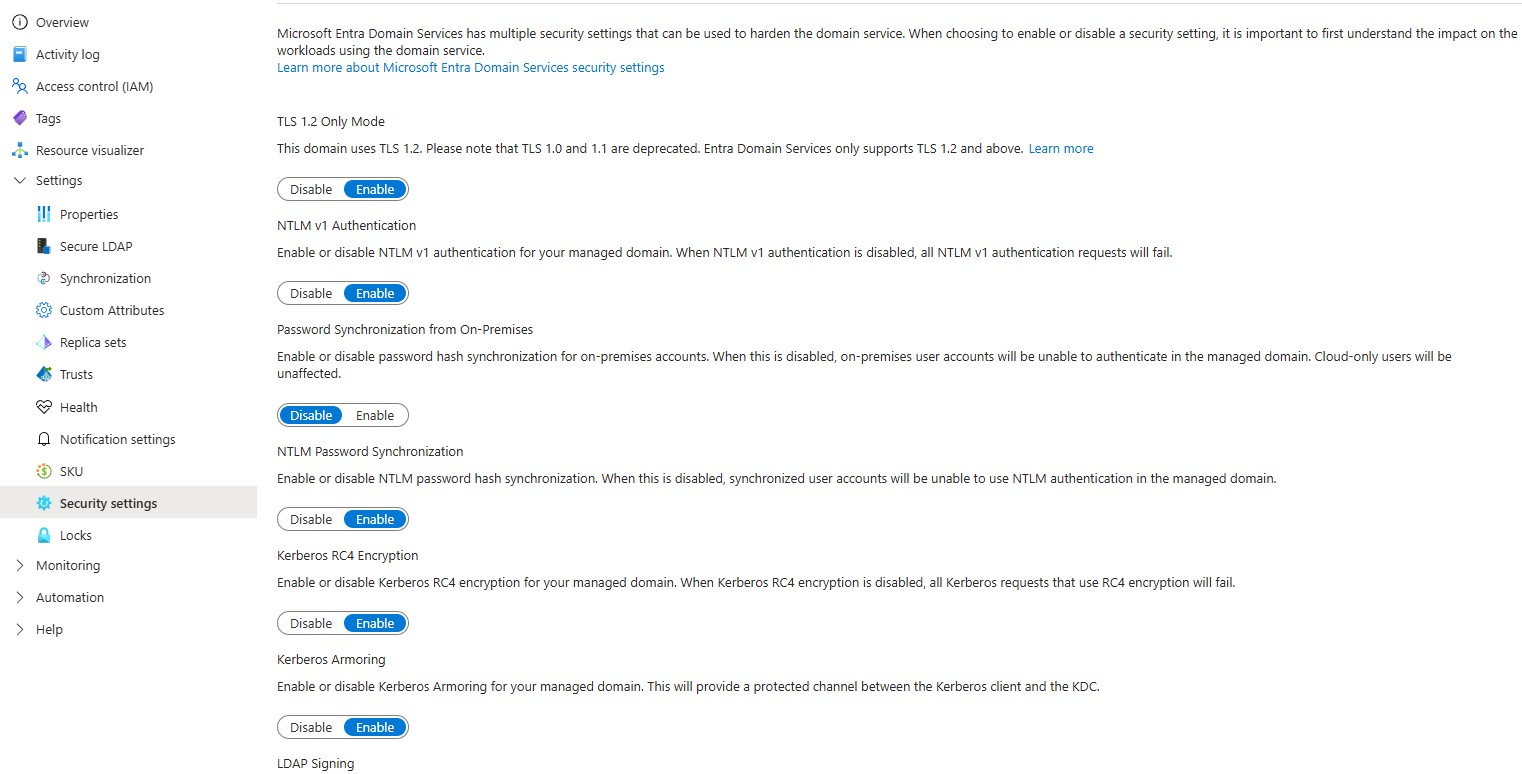

Synchronizacja w Microsoft Entra Domain Services przebiega jednokierunkowo – z Microsoft Entra ID (dawniej Azure AD) do MEDS.

Oznacza to, że:

- użytkownicy, grupy i ich hasła są synchronizowane z Entra ID do MEDS

- zmiany dokonane w MEDS nie są synchronizowane wstecznie do Entra ID

- MEDS nie obsługuje pełnej funkcjonalności klasycznego AD – np. brak OU (Organizational Units) czy możliwości tworzenia niestandardowych schematów

- skróty haseł użytkowników synchronizowane są dopiero po zmiania hasła w Entra ID

- usługa umożliwia ogranicznie synchronizacji tylko do wybranych grup zabezpieczeń Entra ID

Synchronizacja odbywa się automatycznie co kilka minut, a użytkownicy mogą logować się do zasobów MEDS przy użyciu tych samych danych uwierzytelniających, co w Entra ID. To podejście zapewnia spójność tożsamości, ale wymaga, by wszelkie zmiany były dokonywane w Entra ID – MEDS pełni rolę odzwierciedlenia katalogu, a nie jego źródła.

Nic nie stoi na przeszkodzie, aby istniała również synchronizacja z lokalnego AD do Entra ID przez Entra Connect.

Integracja z urządzeniami lokalnym wykorzytującymi synchronizację z MEDS

W przypadku środowisk takich jak lokalny NAS, MEDS umożliwia:

- logowanie użytkowników domenowych do NAS

- centralne zarządzanie dostępem do zasobów NAS

- uwierzytelnianie przez LDAP/Kerberos, bez lokalnego AD

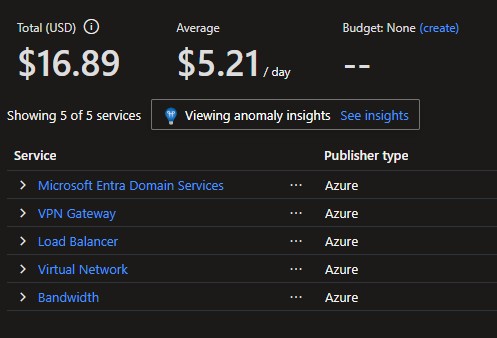

Komunikacja urządzeń loklanych z MEDS wymaga skonfigurowania VPN Site-to-Site między siecią lokalną a Azure VNet, oraz dodania zakresu IP, który nie koliduje z istniejącymi, standardowymi adresacjami – np. 10.0.1.0/24.

Zalety MEDS

- brak potrzeby utrzymywania serwerów – wszystko działa jako PaaS

- bezpieczeństwo i skalowalność – Microsoft dba o aktualizacje i dostępność

- integracja z Entra ID – użytkownicy są synchronizowani automatycznie

- wsparcie dla starszych aplikacji – MEDS pozwala na płynne przejście do chmury

RedFlag prowadzi projekty wdrożeniowe dla rozwiązań opartych o Entra Domain Services.